Der Wahlkampf in den USA war 2016 wahrlich ein Besonderer: Abgesehen von dem unerwarteten Ausgang, wurden von verschiedenen Parteien erstmals neue Technologien und Social Engineering Methoden ausgenutzt, um Wähler gezielt zu beeinflussen.

Zwar nutzte Barack Obama bereits 2008 und 2012 sehr erfolgreich soziale Netzwerke wie Facebook, doch der neu gewählte Präsident Donald Trump hat neue Maßstäbe gesetzt, als er soziale Netzwerke nutzte, um die Wähler gezielt mit Mikrotargeting zu beeinflussen. Wie viel Einfluss dieses Vorgehen tatsächlich auf den Wahlausgang hatte, ist natürlich umstritten und nicht genau bezifferbar. Ebenso wenig lässt sich beziffern, welchen Einfluss die WikiLeaks Veröffentlichungen des Wahlkampfmanagers von Hillary Clinton und des Democratic National Committee (D.N.C.) auf den Ausgang der Wahl hatten. Dass der Einblick in diese politischen Hintergründe dazu beigetragen hat, das Gefühl, von der politischen Elite betrogen zu werden, zu festigen, liegt jedoch wohl auf der Hand.

Diese Veröffentlichungen haben eine brisante Vorgeschichte: Bereits im September 2015 hatte das FBI Hinweise darauf, dass zumindest ein Computer des D.N.C. von einem Hackerteam kompromittiert wurde, dem von amerikanischer Seite eine Verbindung mit der russischen Regierung zugesprochen wird. Der Help Desk Mitarbeiter des D.N.C. vermutete hinter dem Anruf des FBI’s jedoch einen „Prank Call“ und schenkte dem Vorfall nur wenig Beachtung. So konnten sich die Angreifer sieben Monate lang im Netz des D.N.C. aufhalten, bevor konkrete Aktionen zum Schutz ergriffen wurden.

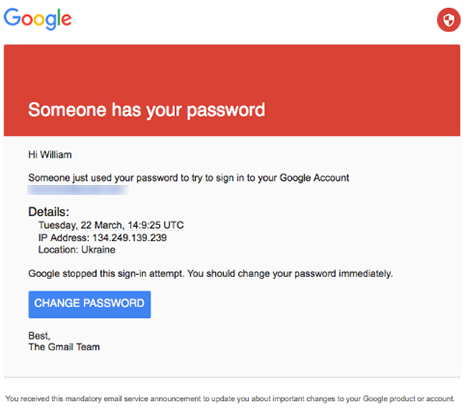

Währenddessen begann ein weiteres Hackerteam Journalisten und Politiker von verschiedenen Parteien anzugreifen. Dazu sendeten sie eine Spear Phishing E-Mail mit einer Warnung von Google: “Someone just used your password to try to sign into your Google account”. Die Mitteilung sprach von einem Login-Versuch aus der Ukraine: “Google stopped this sign-in attempt. You should change your password immediately.” Ein Mitarbeiter der Clinton-Kampagne klickte direkt und gab den Zugang zu seinen E-Mails frei. Eine Assistenz des Chief-Wahlkampfmanagers ahnte jedoch den Betrug und fragte daher zunächst bei einem IT Mitarbeiter nach. Dieser antwortete “This is a legitimate email. John needs to change his password immediately“ – ein folgenschwerer Fehler. Zugegebenermaßen war der Link auf den ersten Blick nur schwer als Phishing Versuch zu entlarven:

https://www.google.com/amp/tiny.cc/g8nmhy

http://myaccount.google.com-securitysettingpage.ml/security/signinoptions/password?e=[…]

Hinter diesem Link ist eine Weiterleitung über den URL-Shortener Dienst tiny.cc (tiny.cc/g8nmhy) versteckt. In dem vorliegenden Fall wurden die Opfer auf die Seite gelockt. Über eine geklonte Google Login-Seite, die nur durch die URL (com-securitysettingpage.ml) von der echten zu unterscheiden war, konnten dann die Login-Daten abgegriffen werden.

So erhielten die Angreifer darüber hinaus auch Zugang zu Accounts des D.N.C. und über ein VPN zu dem Haupt-Netzwerk des D.N.C. Sie konnten unbehelligt weitere Informationen und Daten abzweigen – das tatsächliche Ausmaß des Datenabflusses ist jedoch nicht abschließend bekannt. Lediglich die politisch gut instrumentalisierbaren E-Mails des D.N.C. und der Clinton-Kampagne, sowie einige weitere Daten der Clinton-Foundation wurden bislang veröffentlicht.

Und die Moral von der Geschicht: Wer so viel zu verlieren hat, schützt sich besser nicht zu knapp

Zu dieser Zeit des Jahres hören wir uns in aller Welt die Moral von Geschichten an: Wenn die Mitarbeiter der Clinton-Kampagne besser über die Bedrohung durch Phishing Angriffe informiert, trainiert und geschützt gewesen wären, stünden die Chancen nicht schlecht, dass die Hacker abgewehrt worden wären. Es wäre nicht zu den Infektionen und den Leaks gekommen, die Öffentlichkeit hätte den tiefen Einblick in die politischen Gepflogenheiten nicht bekommen und Clinton hätte bei der Wahl womöglich besser abgeschnitten. Deswegen ist es wichtig, dass Mitarbeiter in der Lage sind, Cyber-Angriffe erkennen zu können. Doch so ist es nicht gekommen – die Welt wurde aufgeklärt, Trump hat gewonnen. Wir können lediglich unsere eigenen Lehren ziehen: etwa präventiv anti-phishing Maßnahmen wie Social Hacking Sicherheitstrainings und Risikoanalysen durchzuführen.