Einer der wichtigsten Internetdienste ist das DNS (Domain Name System). Es beantwortet Anfragen zur Namensauflösung: Wenn beispielsweise ein Nutzer die Domain it-seal.de als Anfrage an das Internet sendet, wird diese vom DNS in die zugehörige IP-Adresse umgewandelt. So kann der Nutzer zum richtigen Server geführt werden und den gewünschten Inhalt abrufen. Das Domain Name System wurde 1983 entworfen und ist mittlerweile ein weltweit auf Tausenden von Servern verteilter Verzeichnisdienst.

Das Sender Policy Framework (SPF) ist ein 2003 von einer Gruppe Freiwilligen gegründetes Projekt. Es beschreibt ein Verfahren, das das Fälschen der Absenderadresse einer E-Mail verhindern soll. Ohne diese Vorkehrung kann die Absenderadresse einer E-Mail so einfach gefälscht werden wie die eines Briefs. Durch das Setzen eines SPF-Eintrags trägt der Inhaber einer Domain in einem DNS-Eintrag ein, welche Server zum Versand von E-Mails für diese Domain berechtigt sind. Bei der automatisierten Prüfung durch den Posteingangsserver werden dann solche E-Mails aussortiert, die von einer bestimmten Absender-Domain kommen, aber von einem Server gesendet wurden, der hierfür keine Berechtigung hat.

Wo SPF die Integrität schützt – und wo nicht

Die Wirksamkeit von SPF als Schutz gegen Phishing ist teils kontrovers diskutiert: SPF gibt dem Empfänger die Sicherheit, dass die E-Mail tatsächlich von dem angezeigten Absender stammt. Damit bietet SPF lediglich Schutz gegen E-Mail Spoofing, also das zeichengenaue Fälschen der Absenderadresse („@it-seal.de“). Wenn ein Angreifer eine ähnliche Absenderdomain („@it-sea1.de“) nutzt, kann auch SPF nicht helfen. Oft wird von E-Mail-Programmen nur der Name des Absenders angezeigt (z.B. „Max Mustermann“), und erst bei einem weiteren Klick die E-Mail-Adresse (z.B. „m.mustermann@it-sea1.de“). Daher ist es trotz aller technischer Schutzmechanismen wichtig, dass der Empfänger manuell prüft, ob die E-Mail-Adresse tatsächlich echt ist – Stichpunkt Phishing-Awareness.

Wie sieht ein SPF-Eintrag aus?

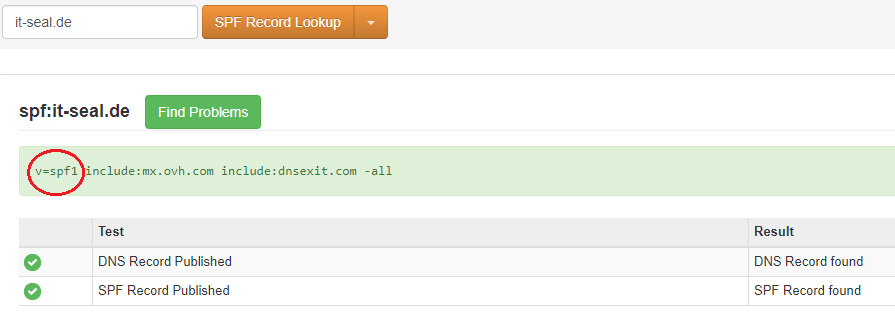

Die SPF-Einstellungen können für gewöhnlich im Kundenmenü des Domain-Anbieters vorgenommen werden. Eine Möglichkeit zur Überprüfung des SPF-Eintrags bietet z.B. die Webseite https://mxtoolbox.com/spf.aspx

Konfiguration des SPF-Eintrags:

Wie funktioniert SPF genau? Der Eintrag setzt sich aus verschiedenen Komponenten zusammen, wie wir es am Beispiel von it-seal.de erkennen können:

v=spf1 include: mx.ovh.com include: dnsexit.com –all

Der erste Teil, v=spf1, setzt den SPF-Eintrag und bestimmt, welche Version genutzt wird. Die hinter include aufgeführten Domains und damit verbundenen IP-Adressen erhalten die Berechtigung, E-Mails zu versenden. Der Eintrag kann wahlweise mit +all, ~all oder –all konfiguriert werden: Während +all alle E-Mails passieren lässt, d.h. keinem SPF-Eintrag gleichsteht, lehnt der Posteingangsserver für –all strikt alle von E-Mails mit der Absenderadresse @it-seal.de ab, falls der sendende Server nicht unter include aufgeführt ist. Zum Einstieg ist ~all zu empfehlen, was einem Softfail entspricht: Alle E-Mails werden durchgestellt, werden aber als nicht SPF-konform markiert, falls sie von einem nicht eingetragenen Server stammen. Dies erleichtert, je nach Filtereinstellung des Empfängers, das Markieren als Spam.

Da es bei bestimmten Konfigurationen technische Schwierigkeiten z.B. bei der Weiterleitung von E-Mails geben kann, bietet ~all die Möglichkeit, SPF für das eigene System zu testen und später auf –all umzustellen. Domains, die nicht zum Versand von E-Mails gedacht sind, können durch einen SPF-Eintrag mit -all hierfür komplett gesperrt werden.

Erweiterung des Sicherheitskonzepts: DMARC

Für ein erweitertes Sicherheitskonzept lohnt sich ein Blick in den DMARC-Eintrag: Aufbauend auf dem SPF-Eintrag können hier weitere Sicherheitseinstellungen festgelegt werden, z.B. wie mit E-Mails mit nicht legitimem SPF-Eintrag verfahren werden soll (Reporting, Quarantäne oder Ablehnung). Außerdem bietet DMARC dem Sender die Möglichkeit, informiert zu werden, wenn seine Domain für Spam oder Phishing missbraucht wird.